Threat Landscape Report zeigt aktuelle Bedrohungslage durch Cyber-Threats auf

Im aktuellen Threat Landscape Report hat Fortinet die relevanten Angriffsvektoren für IT-Sicherheitsexperten und Entscheider zusammengestellt und gibt in einem zusätzlichen Whitepaper konkrete Maßnahmen an die Hand, um Malware, Exploits und Botnets im Unternehmen zu begegnen. Erhalten Sie hier die Fakten aus dem neuesten Threat Landscape Report im Überblick und sichern Sie sich kostenlos das Bundle bestehend aus Report und Whitepaper als Download.

Heutzutage gibt es wohl fast kein europäisches Unternehmen mehr, das nicht in irgendeiner Form ein IT-System nutzt, welches mit dem Internet verbunden ist. Das umfasst inhouse gehostete Server, mit dem Netzwerk verbundene IoT-Devices in der Maschinenhalle oder Mobilgeräte der Mitarbeiter wie Smartphones, Laptops oder Tablets.

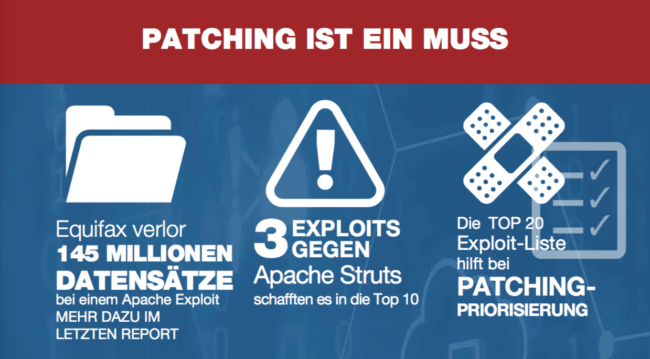

Es ist unumstritten, dass die Digitalisierung, das Internet und die Nutzung von Smartphones unser aller Leben verändert hat. Was für die Nutzer zahlreiche Vorteile bringt, stellt die Anbieter der entsprechenden Services vor Herausforderungen, die immer häufiger einen Aspekt ins Zentrum rücken: die Sicherheit. Die Ausnutzung von Sicherheitslücken bei Software war auch 2017 ein beliebter Angriffsvektor für Hacker, deren größter “Erfolg” wohl der Equifax-Hack sein dürfte, den die US-amerikanische Kreditreportagentur im September bekannt gab.

Kriminellen war es gelungen, mehr als 145 Millionen Datensätze von US-Amerikanern, Kanadiern und Briten zu kopieren, die neben Namen, Geburtsdaten und Adressen auch Sozialversicherungsnummern und in einigen Fällen Führerscheinnummern enthielten.

Ein einziger vollständiger Datensatz konnte somit zum Identitätsdiebstahl missbraucht werden, was den Angriff besonders verheerend machte. Die Kriminellen hatten einen “alten Klassiker” ausgenutzt: den berühmt-berüchtigten Exploit.

MyBusinessFuture fasst mit Exploits, Malware und Botnets drei aktuelle Bedrohungen aus dem Fortinet Threat Landscape Report zusammen.

Leser des Beitrags erhalten zudem die Möglichkeit, für kurze Zeit den Report und ein Whitepaper zu Schutzmaßnahmen im Bundle kostenfrei downzuloaden.

Hacker nutzen Sicherheitslücken ungepatchter Systeme aus

Sicherheitslücken basieren auf Fehlern oder dem Mangel an Absicherung im Programm-Code und summierten sich allein im dritten Quartal 2017 auf fast 6.000 einzigartige Exploits, von denen etwa 79 Prozent aller Firmen betroffen waren, wie der Threat Landscape Report von Fortinet zeigt. Es sind teils Zero Day Exploits, also noch unbekannte und somit ungepatchte Lücken, oft handelt es sich jedoch auch um bereits gefixte Bugs, deren Patches noch nicht eingespielt wurden, wie es beispielsweise bei Equifax mit Apache Struts passierte. Die Lücke war bekannt, wurde jedoch weder automatisiert noch manuell geschlossen.

Das gleiche geschah bei den zahlreichen Systemen, die von der Ransomware WannaCry als Geisel genommen wurden. Hier war die Software teilweise monate- und jahrelang nicht aktualisiert worden, und nach den ersten erfolgreichen Angriffen versuchten sich Hacker auf gut Glück auch an den IT-Infrastrukturen anderer Unternehmen.

Um solchen großangelegten Schwarmangriffen zu entgehen, sollten Unternehmen zumindest automatisierte Release Updates für Server und Clients einrichten. Um auch Zero-Days einzudämmen, bietet sich der Einsatz eines Intrusion Prevention Systems (IPS) an, das den Netzwerkverkehr überwacht und automatisch Maßnahmen bei verdächtigem Verhalten einleitet.

Malware wird vor allem auf Mobilgeräten zum Problem

Eine weitere Bedrohung, die der Threat Landscape Report aufgreift, ist die Verbreitung von Malware, die letztlich in gleichem Maße ausgenutzt werden kann wie Exploits. Fast 15.000 einzigartige Malware-Varianten zählte Fortinet für das dritte Quartal 2017. Besonders Mobile Devices erfreuen sich bei Hackern immer größerer Beliebtheit, wenn es um Schadprogramme geht.

Smartphones geben mittlerweile lukrative Angriffsziele ab, denn sie sind die persönlichsten Geräte, die Nutzer täglich bei sich haben. Sie speichern Passwörter, Zugangsdaten, Bankverbindungen, Bestellungen sowie Bewegungsprotokolle, Kreditkartendaten und persönliche und berufliche Korrespondenz. Für Hacker sind das selbstverständlich wahre Goldminen, die sich ideal für den Identitätsdiebstahl und den Verkauf von Datensätzen eignen. Zudem schützen viele Smartphone-Besitzer ihre Devices nicht mit Firewalls oder anderen Maßnahmen, obwohl es sich im Grunde um tragbare Computer im Hosentaschenformat handelt – fragen Sie doch einfach einmal Ihre Kollegen, wir gehen die Wette ein.

Antiviren-Programme reichen meist nicht aus

Über die Installation nicht signierter Software aus Drittquellen, aber auch direkt aus Googles Play Store oder Apples App Store, können sich Nutzer solche Malware einfangen. Sie öffnet den Angreifern Tür und Tor zu allen Daten auf dem Smartphone sowie im schlimmsten Fall Zugriff auf verbundene Netzwerke und deren Freigaben, beispielsweise im Unternehmen. Laut Fortinets Threat Landscape Report hat eins von vier Unternehmen Malware auf den Mobile Devices seiner Mitarbeiter entdeckt und ist somit potenziell gefährdet.

Malware kann zudem auch per Drive-by-Download, also auf manipulierten Webseiten installiert werden, um dann den Fernzugriff für Hacker auf den Geräten einzurichten. Fortinet hat hier festgestellt, dass moderne Malware dynamisch ist und sich beispielsweise auf signaturbasierte Antiviren-Programme einstellen kann, um die Erkennung zu umgehen.

Es handelt sich sozusagen um intelligente Schadsoftware, die selbst entscheidet, wie sie sich auf das Mobile Device einschleust. Abhilfe kann hier die Einrichtung zusätzlicher Sicherheits-Layer liefern, die das Firmensystem auf mehreren Ebenen schützt. Weitere Informationen dazu finden Sie im Whitepaper.

Botnets: In nahezu jedem Unternehmen sitzen Drohnen

Die dritte Bedrohung aus dem Threat Landscape Report ist eine, die ein wenig in Vergessenheit geraten, aber trotzdem äußerst präsent ist: Botnets. Der Report stellt fest, dass in nahezu jedem Unternehmen Systeme und Geräte zu finden sind, auf denen ein Botnet-Daemon läuft. Das zeigt, dass mindestens ein Angriffsvektor in jeder Firma existiert, der aktiv ausgenutzt werden kann.

Oft werden die einzelnen Drohnen der Botnets nicht sofort erkannt, da diese nicht ständig aktiv sind, sondern nur bei Bedarf von Hackern abgerufen werden – beispielsweise um die infizierten Geräte zu ungewollten Komplizen bei DDoS-Attacken zu machen. Besonders durch die Zunahme von IoT-Devices in den Unternehmen und Maschinenhallen sind Botnets zunehmend interessanter für Kriminelle geworden, denn oft wird bei Smart Devices wie Steuerungsanlagen kein Befall mit Schad-Software vermutet, weshalb sie entsprechend selten überprüft werden.

Wie können Unternehmen diesen Gefahren begegnen?

- Eine durchdachte und mehrschichtige IT-Sicherheitsstrategie ist notwendig, um aktuellen und zukünftigen Gefahren entgegenwirken zu können.

- Die Sensibilisierung und Schulung der Mitarbeiter und des IT-Personals kann zum Hardening des Firmennetzwerks beitragen, um auch Angriffe per Social Engineering zu vermeiden.

- Antiviren-Programme reichen in der heutigen vollvernetzten Welt nicht mehr, um ein Netzwerk zu schützen, da ständig neue Angriffsvektoren hinzukommen. Hier sind zusätzliche Sicherheitsmaßnahmen notwendig.

- Konkrete Maßnahmen zu den IT-Sicherheitsrisiken bietet das Whitepaper im Download.

Quelle Titelbild: iStock / gorodenkoff

[plista]